マルウェア「Emotet(エモテット)」の感染拡大と新たな攻撃手法を確認したとして、一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)が4日、注意喚起を行った。

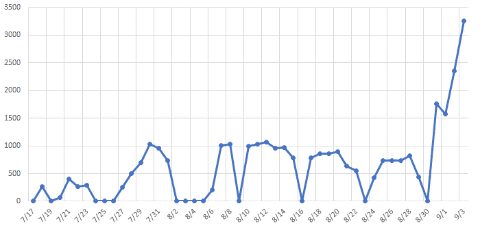

JPCERT/CCでは、Emotetに感染し、感染拡大を試みるスパムメール送信に悪用される可能性のある国内ドメイン「.jp」のメールアドレスの急増および感染拡大を確認しているという。

Emotetとは、Wordファイルなどの添付ファイルまたは本文中にリンクを含むメールを主な感染経路とし、情報窃取とスパムメールを用いた感染拡大などを実行するマルウェア。添付ファイルまたはリンクからダウンロードされるファイルを実行すると、マクロやコンテンツの有効化を促す内容が表示され、有効化するとEmotetの感染に繋がる恐れがある。

しかし、7月に配布活動再開が確認されて以降、手口が巧妙化しており、新たにメール本文中にパスワードが記載されたパスワード付きZIPファイルが添付される事例が確認された。この場合、メール配信経路でのセキュリティ製品による検知や検疫をすり抜け、従来のWord形式ファイルをセキュリティ製品により防いでいた受信者に対してもメールが配信されてしまうことが想定されるという。

Emotetに感染した端末は、メールアカウントの認証情報や過去に取引先などとやり取りしたメールの件名や本文などのデータを窃取されたり、窃取した情報を用いてなりすまされ、スパムメールのさらなる配信に使われる場合がある。

最近ではメールの件名や本文以外にも、正規のメールから添付ファイルを窃取して、Emotetの感染を引き起こすWord形式のファイルとともスパムメールを送るケースが確認されている。

感染後には、「TrickBot」「Qbot(Qakbot)」などの別のマルウェアをダウンロードする場合があり、結果として、ランサムウェアを用いたデータの暗号化や暴露といった被害に繋がってしまう可能性がある。

JPCERT/CCは、一見業務に関係がありそうな内容や、知人から送付されているように見える添付ファイルであっても、Emotetの感染に繋がるファイルである可能性があることを念頭に置き、信頼できるものと判断できない限りは、マクロやコンテンツの有効化のボタンをクリックしないよう、注意を呼び掛けている。

なお、JPCERT/CCでは、Emotet感染時の対処法などについてまとめたFAQページを公式ブログ「JPCERT/CC Eyes」で公開している。

"パスワード" - Google ニュース

September 08, 2020 at 05:14PM

https://ift.tt/328P2iX

マルウェア「Emotet」の新たな攻撃手法を確認、パスワード付きZIPファイルで検出回避 - INTERNET Watch

"パスワード" - Google ニュース

https://ift.tt/2P4UtbX

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

No comments:

Post a Comment