セキュリティ対策の第一歩は「本人認証」だ。システムやサービスの運営者はネットワークを通してアクセスしてくるユーザーに対して「本当に当人ですか?」と確かめる。本人認証によってユーザーの個人情報を守り、適切なサービスを提供できるようにするためだ。企業のIT化により、業務で使用する各システムにおける本人認証は日常的な作業となっている。

現在最も普及している認証手段は「IDとパスワードの組み合わせ」である。われわれは個人ユーザーとしてさまざまなサービスを利用するときはもちろん、仕事で使う業務システムにアクセスする際にもパスワードを入力する。パスワードは他人に知られると「なりすまし」の被害に遭う可能性があるため「推測が難しい長文のパスワードを設定する」「複数のサービスで同一パスワードを使い回さない」といった対策が必要とされている。理想的なパスワードの設定および管理方法はJPCERT/CC(Japan Computer Emergency Response Team Coordination Center)による「STOP! パスワード使い回し!キャンペーン」などで提唱されている。

しかし一方で、不正アクセスや情報漏えいの多くがなりすましによって発生している。一度漏えいしたIDとパスワードを他のサイトにも適用して使い回す「リスト型攻撃」の発生も続いており、この脅威は企業の業務システムも無関係ではない。

分かっていてもやめられない使い回し、パスワード認証に付きまとう組織課題

「昨今の報道を見ても分かる通り、さまざまなサービスで情報漏えいが起きている。その元となる原因は、どこかのサービスから漏えいしたパスワードデータだ。自分のパスワードが漏れていないかチェックできるサイトが存在するように、パスワードの漏えいはもはや『起こっても仕方がないこと』になってしまった。また最近ではフィッシングで偽サイトにパスワードを入力してしまう例が増えている」――パスロジで戦略経営室マーケティングチームのマネジャーを務める黛 慎一氏は、パスワード認証を巡る状況についてこのように指摘した。

漏えいしてしまったパスワードによる二次被害を防ぐためにパスワードの使い回しを避け、サービスごと、アプリごとに異なるパスワードを利用すべきだ。特にプライベートで利用しているサービスと業務用システムのパスワードは使い回しを避け、万が一プライベートで利用しているサービスからパスワードが漏えいしても、業務システムに不正アクセスされるリスクを抑えなければならない。

また、働き方改革の推進や感染症対策によってテレワークに関心が集まるのに伴い「外部からのアクセスに対する認証」という課題が顕在化している。外部からインターネット越しにアクセスしてくるユーザーが増えればその分なりすましのリスクも高まるため、より認証を強化して「確かに本人がつないでいる」ことを識別する必要がある。

しかし、現実はなかなか理想通りにはいかない。数種類ならばともかく、数十にも上るサービスそれぞれについて強固なパスワードを設定しようとしても、人間の記憶力には限界がある。個人の情報リテラシーには幅があり「パスワードを使い回すな」というルールがあっても組織に所属するメンバー全員が徹底できるとは限らない。

既存の仕組みのまま「個人が気を付ける」という対策に頼っていては、どこかで漏れたパスワードで業務システムの認証を突破されてしまうリスクは下がらない。これは組織のガバナンスに対する課題なのだ。

どれも一長一短? 複数の認証方式

不正アクセスを防ぐには攻撃成功に必要なコストを高め、攻撃者にとって「割に合わない」状況を作り出すことがポイントとされている。認証を強化してなりすましを困難にするのも対策の一つだ。

認証には大きく分けて3つの種類がある。1つ目は、ユーザーが「知っていること」を用いて認証する「知識認証」で、ユーザー自身が設定する固定パスワードが代表的なものだ。2つ目は、ユーザーが「持っているもの」で認証する「所有物認証」で、ハードウェアトークンなどの専用デバイスやICカード、電子証明書を用いた方式が該当する。最近さまざまなサービスで採用が広がっているSMSを用いたワンタイムパスワード認証もこれに分類される。そして3つ目は、ユーザー自身の「身体的特徴」で認証する「生体認証」で、指紋や静脈のパターン、顔、音声などさまざまな方式が提案されている。

一口に認証といってもこれだけの方式があるが、いずれも一長一短がある。例えば先ほどから取り上げているパスワードは手軽で誰にとっても分かりやすくコストも低いため、導入が容易だ。だが、前述の通りあまり堅固とは言えず、運用や社員教育が行き届いていないと破られてしまう恐れがつきまとう。

パスワードと比較すると、ハードウェアトークンを用いたワンタイムパスワードや生体認証は非常に強固だ。しかし全ユーザーが専用の機器を所持する必要があるためハードウェア投資が必要になる上に、故障や紛失対応といった運用保守も発生する。ユーザーにとっては別途デバイスを持ち歩かねばならず認証の手間も増えるなど、利便性に課題が出る。

SMSやソフトウェアトークンを用いたワンタイムパスワード認証もスマートフォンが必要だ。企業側で用意して配布するのか、BYODで個人端末を利用するのか、調達コストや運用負荷の増加は避けられない。

できればどんな企業にとっても手が届くコストで、管理者にとってもユーザーにとっても手間が少なく、それでいて必要十分なセキュリティを満たす解決策はないだろうか。黛氏は「それが、パスロジが提供する認証プラットフォーム『PassLogic』だ」と述べる。

専用デバイスなしでワンタイムパスワード認証を実現する「PassLogic」

PassLogicは、専用デバイスやスマートフォンを使わずにワンタイムパスワード認証を実現する「トークンレス・ワンタイムパスワード」(以下、トークンレスOTP)も含めた、さまざまな方式の認証とアクセスコントロール、ユーザー情報同期、そしてシングルサインオンを実現するプラットフォームだ。

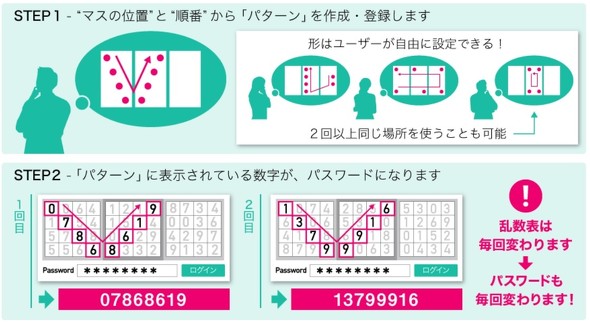

トークンレスOTPでは、Webブラウザでログインしようとするたびに、数字が切り替わる乱数表が表示される。その乱数表からユーザーがあらかじめ決めておいたパターンに沿って数字を抜き出し、ワンタイムパスワードとする仕組みだ。ユーザーが覚えておくのは、「どの升目から」「どの順番で」数字を抜き出すかというパターンのみで、別途デバイスなどを持ち歩く必要はない。パターン設定の際は「横一列」のような安易過ぎるパターンを不可とする設定も可能だ。

トークンレスOTPは社内や自宅、外出先など、アクセスする場所を問わずに利用できる。Webブラウザを利用するためアクセスする端末にも制限はなく、どんな環境でも利用できるのが特徴だ。黛氏は「多くの企業にとっては他の認証方式に比べて手の届くコストで導入できることも大きなポイントだろう。パスワードは低コストで効率が高いが、安全性の面で難がある。一方、ハードウェアトークンは安全性が高く、生体認証は文字入力する手間を省くが、導入や運用のためのコストが高くなる。その点、トークンレスOTPはコストと効率性、安全性の3つをバランスよく実現できる」と説明し、各認証方式の適切な選択が必要であるとした。

PassLogicではさらに、既存のさまざまなサーバやWebサービスと、SAML 2.0やリバースプロキシを介した連携でシングルサインオンを実現する他、LDAP(Lightweight Directory Access Protocol)やActive Directoryを介して既存のユーザー情報との同期にも対応する。また、Windowsへのログオンにも端末にアプリケーションをインストールすることでPassLogicを利用できる。IPアドレスやグループ単位でのアクセスコントロールも可能で「多様化するシステムや運用、ポリシーにも積極的に対応している」(黛氏)という。

クラウド版の追加で広がる選択肢、複数の方式を組み合わせてさらなる強化も

PassLogicは現在、オンプレミス環境に用意したサーバにインストールする「パッケージ版」と、サーバ運用の手間やコストを省き、より手軽に導入できる「クラウド版」がある。

黛氏は「パッケージ版は、社内やデータセンター、クラウドプラットフォームに自前でサーバを用意してインストールする手間と知識が必要なため、調達コストと人的コストが必要となり、PassLogicを利用できる状態にするまである程度時間がかかる。ただし、『認証』という重要なシステムを自社で管理できる。クラウド版は既にサービス構築が済んでいるため、すぐに利用を始められる。サーバ構築に必要な手間と知識もかからない。ただし、サーバ運用はパスロジ側で運用管理する」と述べ、各企業の方針に応じて活用してほしいとした。

従来はIT部門による遠方の機器のリモートメンテナンスに向けたVPN認証における利用が中心だったPassLogicだが、テレワーク導入やクラウドサービス採用をきっかけに全社導入してインターネット越しの認証強化に取り組む企業が増えてきた。社内ネットワークへのVPNや、仮想デスクトップ(VDI)の認証に利用するといった例も多いとのこと。黛氏はPassLogicが「働き方改革を支えるセキュリティ基盤として活用され始めている」と語った。

各企業がテレワークの導入を進める一方で、自治体や重要インフラ、教育機関、医療機関などのシステム運用におけるガイドラインでは二要素認証の導入を「必須」もしくは「推奨」とする安全確保の動きが出てきており、取引先企業へ波及する流れも考えられる。

PassLogicではこうした状況に対し、トークンレスOTP方式とクライアント証明書を用いたデバイス認証の併用や、専用アプリ「PassClip L」によるソフトウェアトークン、ハードウェアトークンを用いて、組織の用途やポリシーに合わせた二要素認証の実現を支援する。

「業務内容に合わせて、部署や役職によって認証方式を変える柔軟なセキュリティ設計も可能だ」(黛氏)。

パスワードの安全性への不安や他の認証方式のコストに負担を感じるなら、PassLogicは検討の価値ありといえる。安全性と利便性を確保しつつ、コストをなるべく削減するという3つの要素のバランスを取りながら、自社にとって最適な認証環境を実現できるだろう。

PassLogic製品をもっと詳しく知りたい方は◆

トークンレス・ワンタイムパスワードの仕組みや入力画面、動画といった詳細な機能や、導入方法、連携検証済み製品などについては「PassLogic製品紹介サイト」をご覧ください。

PassLogicイベント出展情報「情報セキュリティEXPO春」◆

2020年4月8日(水)〜10日(金)に東京ビッグサイトにて開催される「第17回 情報セキュリティEXPO【春】」に出展!「テレワーク」をテーマとしたブース内容で、PassLogicのデモンストレーションもご体験いただけます。商談スペースもご用意いたしますので、ぜひお越しください!≫パスロジ「情報セキュリティEXPO春」出展情報

関連リンク

"パスワード" - Google ニュース

March 04, 2020 at 08:00AM

https://ift.tt/3alCwOg

パスワード使い回しの危険を避け、運用コストもかからない「トークンレス・ワンタイムパスワード」で認証強化を - ITmedia

"パスワード" - Google ニュース

https://ift.tt/2P4UtbX

Shoes Man Tutorial

Pos News Update

Meme Update

Korean Entertainment News

Japan News Update

No comments:

Post a Comment